-

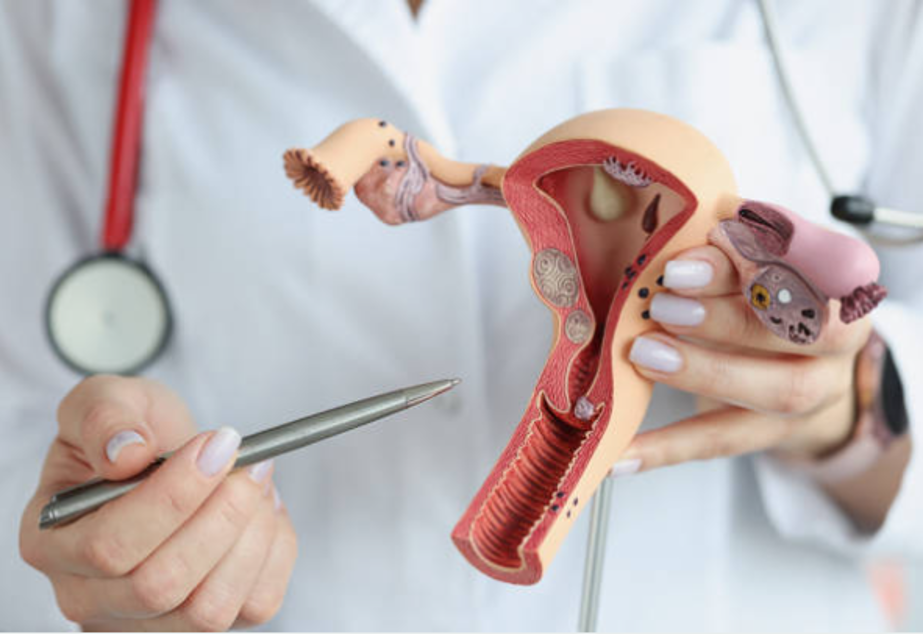

Профилактический осмотр у гинеколога: зачем и когда?

Профилактический осмотр у гинеколога является ключевым аспектом в поддержании женского здоровья. Несмотря на широкое распространение мифов и страхов относительно посещения этого специалиста, регулярный осмотр играет важнейшую роль в предотвращении и своевременном выявлении различных заболеваний. В этой статье мы рассмотрим, зачем необходимы профилактические осмотры и когда их следует проходить. Важность профилактического осмотра Ранее выявление болезней Многие заболевания, включая рак шейки матки, могут развиваться бессимптомно на ранних стадиях. Регулярное посещение гинеколога позволяет выявить проблемы на начальном этапе, когда лечение будет наиболее эффективным. Консультации по планированию семьи Гинеколог может предоставить компетентные советы относительно контрацепции, планирования беременности, а также помочь решить проблемы с зачатием. Лечение инфекций и воспалений Своевременный профилактический осмотр врача гинеколога помогает…

-

Небные миндалины: Важная линия защиты организма

Небные миндалины, часто называемые просто миндалинами, являются незаменимой частью иммунной системы человека. Расположенные в глотке, они первыми встречают инфекцию, входящую в организм вместе с вдыхаемым воздухом. Эти важные органы работают круглосуточно, чтобы защитить нас от множества болезнетворных микроорганизмов. В этой статье мы подробно рассмотрим роль небных миндалин в защитной системе организма, а также что происходит в их лакунах. Защитная функция небных миндалин Небные миндалины играют ключевую роль в локальной иммунной системе организма. Они состоят из лимфоидной ткани и являются частью кольца Вальдейера — цепочки лимфоидных образований в глоточной и носовой частях глотки. Миндалины действуют как фильтр для вдыхаемого воздуха, задерживая и уничтожая большинство патогенных микроорганизмов. Лакуны миндалин Лакуны — это…

-

Термостабильные начинки: хранение вкуса и формы при высоких температурах

Пищевая промышленность постоянно развивается, предлагая новые технологии и решения для улучшения качества продуктов. Одним из таких инновационных решений являются термостабильные начинки, которые сохраняют свои вкусовые и текстурные характеристики даже после термообработки. Эти начинки открывают перед производителями сладостей, выпечки и кондитерских изделий новые возможности. Что такое термостабильные начинки? Термостабильные начинки – https://www.rankon.ru/products/termostabilnye-nachinki/ – это вид продуктов, специально разработанных для использования в пищевой промышленности, которые способны выдерживать высокие температуры без изменения цвета, вкуса, аромата и структуры. В большинстве случаев использование таких начинок предназначено для выпечки, кондитерских и мучных изделий. Преимущества термостабильных начинок Сохранение качества Основное преимущество термостабильных начинок — способность сохранять первоначальные вкусовые и текстурные характеристики даже после выпекания или других видов…

-

Научно-медицинский комфорт: преимущества обращения к наркологу на дому

В современном мире все больше людей сталкиваются с проблемами алкогольной и наркотической зависимости. Для многих такие проблемы становятся серьезным вызовом, который требует квалифицированной помощи специалистов. В таких ситуациях нарколог на дом может стать истинным спасением. Удобство и конфиденциальность Одним из основных преимуществ обращения к наркологу на дому является удобство для пациента. Вместо того чтобы ехать в клинику и тратить время на ожидание, специалист приедет прямо к вам домой в удобное для вас время. Это особенно важно для людей, стесняющихся своей проблемы или просто испытывающих дискомфорт от посещения общественных мест. Индивидуальный подход и эффективное лечение Обращаясь к наркологу на дому, пациент получает возможность пройти обследование и получить рекомендации по лечению в…

-

Познавательная история о жизни и творчестве писателя С.А. Пришвина, которую будут интересно читать ребята 3-го класса!

Сергей Яковлевич Пришвин — известный русский писатель XX века, автор множества книг для детей. Он родился в 1907 году в деревне Ясная Поляна на Урале. Уже в юности Пришвин проявил уникальный талант писателя и с большим увлечением начал писать свои первые произведения. «Сказка о живописце», «Мышиный король» и «Как моль хорошо поживает» — это лишь некоторые из самых известных сказок и рассказов Пришвина. В своих произведениях писатель не только рассказывает нам интересные и захватывающие истории, но и учит нас пробуждать в себе доброту, справедливость и заботу о природе. Сергей Пришвин был не только писателем, но и очень щедрым и добрым человеком. Он много путешествовал по разным уголкам России, изучал природу…

-

Биография Поляковой Татьяны из Пацанок — забавные и удивительные подробности о героине популярного сериала

Полякова Татьяна — одна из самых ярких и узнаваемых героинь сериала «Пацанки». Эта молодая актриса сумела покорить сердца зрителей своим харизматичным образом и профессионализмом. В этой статье мы расскажем о биографии Поляковой Татьяны и некоторых интересных фактах из ее жизни. Полякова Татьяна родилась и выросла в Москве. С детства она проявляла талант к актёрскому ремеслу и любовь к искусству. Еще в школьные годы она занималась в театральной студии и принимала участие в различных школьных постановках. Ее творческий подход и способности были замечены педагогами, что стало отправной точкой для ее дальнейшего развития в сфере актерского искусства. Полякова Татьяна получила профессиональное образование в Московском театральном училище имени Щепкина. Во время обучения она…

-

Лариса Удовиченко — великолепная актриса, о ее биографии, фото, личной жизни, муже, детях и других интересных фактах!

Лариса Удовиченко – известная российская актриса советского и российского кино. Она стала одной из самых популярных актрис своего времени и завоевала сердца миллионов зрителей своим неповторимым талантом и обаянием. Родилась Лариса Удовиченко 14 октября 1958 года в Москве. С детства она мечтала о карьере актрисы и активно участвовала в школьных театральных постановках. После окончания школы ушла в Школу-студию МХАТ, где получила профессиональное образование и отточила свое мастерство. Первым серьезным успехом Ларисы Удовиченко стала роль Валки в фильме «Семнадцать мгновений весны» (1973), где она сыграла рядом с Владимиром Высоцким. Этот фильм принес актрисе славу и признание критиков. С тех пор Удовиченко стала одной из самых востребованных актрис своего поколения. Личная жизнь…

-

Садко Александр Бардин — талантливый режиссер и продюсер, чьи фильмы завоевывают сердца зрителей! Узнайте подробнее о его биографии и многочисленных достижениях!

Садко Александр Бардин — одна из ярчайших фигур в истории русского бизнеса. Его биография полна увлекательных событий и достижений, которые принесли ему славу и признание как в России, так и за ее пределами. Садко Александр Бардин родился в далеком 1962 году в Ленинграде. В его семье всегда ценились знания и трудолюбие, именно поэтому он с самого детства был заинтересован в изучении экономики и предпринимательства. Карьера Садко Александр Бардина началась в середине 1980-х годов, когда он основал свою первую компанию в сфере информационных технологий. С тех пор его деловые успехи только росли, и сегодня Садко Александр Бардин является уважаемым и влиятельным предпринимателем, руководителем нескольких крупных компаний и социальным активистом. Ранние годы…

-

Актриса Александрова Марина — Биография и Личная Жизнь на Первоме Сайте — Самая Полная Информация О Знаменитости

Марина Александрова — выдающаяся российская актриса театра и кино. Родилась 29 августа 1982 года в Москве. Ее талант и актерское мастерство не оставляют равнодушными зрителей, а ее красота и обаяние завораживают всех, кто видел ее на экране. Марина Александрова получила актерское образование в ГУК «Студия актерского мастерства» при Государственном театральном институте имени А. В. Луначарского. Свою актерскую карьеру она начала в молодежном театре «Город» под руководством Сергея Проханова. Вскоре Марина перешла в Московский театр имени Чехова, где ее талант был отмечен целым рядом престижных наград и призов. На большой экран актриса дебютировала в 2003 году в фильме «Училка». После этого следовало множество успешных работ в таких картинах, как «Жмурки», «Броненосец…

-

Ольга Арнтгольц — удивительная актриса, ее биография, личная жизнь и многочисленные факты, которых вы не знали

Ольга Арнтгольц – известная российская актриса, родившаяся в Москве. Она не только покорила сердца зрителей своим талантом и красотой, но и стала одной из самых перспективных актрис молодого поколения. Арнтгольц получила актерское образование в ВГИКе, где ее наставником стал известный режиссер Никита Михалков. Сразу после окончания института, Ольга снялась в своей первой роли и с тех пор продолжает активно сниматься в кино и на телевидении, набирая все большую популярность. Ольга Арнтгольц – очень талантливая актриса с яркой индивидуальностью. Ее уникальную игру отличает эмоциональность, безупречное владение мимикой и способность с легкостью перевоплощаться в разные образы. Она с успехом справляется с ролями как комедийного, так и драматического характера, что подтверждается множеством наград…